Jak Rosjanie hackują Polaków w internecie?

Zacznijmy od złej informacji: SNOWYAMBER, HALFRIG, QUARTERRIG — to 3 narzędzia stosowane aktualnie przez rosyjskie służby do tego, aby pozyskać informacje z komputerów polskich dyplomatów i pracowników różnych organizacji rządowych. Doświadczenie podpowiada nam, że celem rosyjskich rządowych hakerów mogą być także NGO-sy działające na terenie naszego kraju oraz firmy prywatne z kluczowych z perspektywy Rosjan sektorów.

Ale jest też dobra informacja. Dwa zespoły Polaków obserwowały Rosjan stojących za tymi atakami od miesięcy, a dziś postanowiły “spalić” im zabawki. 😈

W sieci właśnie pojawił się szczegółowy opis używanych przez Rosjan narzędzi i technik ich dystrybucji. Dzięki temu sami możecie sprawdzić, czy jesteście lub byliście na celowniku rosyjskich służb (instrukcja poniżej). A Rosjanie? No cóż, z tych narzędzi już więcej nie skorzystają, bo właśnie zaczęły być wykrywane przez każdego antywirusa, różne rozwiązania typu EDR i inne narzędzia służące do ochrony sieci przed złośliwym oprogramowaniem. Co za pech!

Niecodzienne 3 raporty

Służba Kontrwywiadu Wojskowego i CERT Polska opublikowały wspólnie 3 raporty, które na podstawie analizy zebranych próbek w szczegółach pokazują, jak Rosjanie próbują nas hackować. Raporty nazywamy niecodziennymi, bo nie przypominamy sobie, aby te dwa podmioty wcześniej wypuszczały publicznie wspólne analizy dotyczące złośliwego oprogramowania. To chyba w ogóle debiut SKW w obszarze publicznych raportów dot. “cyber”. Debiut udany!

Raporty są naprawdę solidne i bogate w szczegóły techniczne. Aktywności Rosjan zmapowano nawet wg MITRE ATT&CK. Lektura raportów zajmuje trochę czasu, więc poniżej przedstawiamy wysokopoziomowy skrót tego, co w nich najważniejsze:

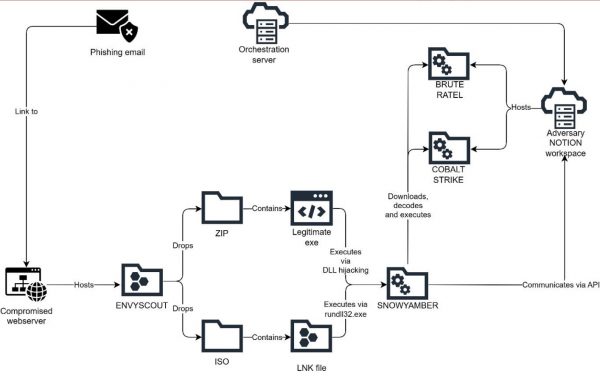

- Ataki zaczynają się od e-maila, w którym Rosjanie mniej lub lepiej podszywają się pod polityka albo dyplomatę z innego kraju.

Tak wygląda przykładowy e-mail od którego zaczyna się atak.

- Wiadomość e-mail zawiera albo załącznik albo link (np. kierujący do pliku i wykorzystujący technikę HTML Smuggling). Te załączniki/pliki dotyczą np. agendy planowanego spotkania

Tak wygląda przykładowy załącznik (ze złośliwym linkiem)

- Cudów ani zeroday’ów tu nie ma. Ofiara musi kliknąć (otworzyć) pobrany plik. Atakujący “sprzyjają” kliknięciu wykorzystując m.in. pliki skrótów, które imitują wskazany w e-mailu dokument a w rzeczywistości uruchamiają złośliwy kod na komputerze ofiary. Wykorzystane techniki to np. DLL Sideloading i “ukrywanie” prawdziwego rozszerzenia pliku wykonywalnego exe.

Kto stoi za atakami?

Aha, w raportach jest też atrybucja! Więc w zasadzie wszędzie gdzie w tym artykule piszemy “atakujący“, “rosyjskie służby“, “rosyjscy rządowi hakerzy” to tak naprawdę chodzi o konkretną, znaną od lat i aktywną grupę Rosjan, którą w raportach innych zespołów bezpieczeństwa nazywa się mianem APT29, NOBELIUM, UNC2452. Wedle pozyskanych przez różne zespoły informacji, w skład grupy wchodzą przedstawiciele FSB i SWR.

Po dłuższą analizę każdego z 3 narzędzi (kampanii) jeszcze raz zapraszamy do raportów źródłowych (to 3 pliki podlinkowane tutaj). Z ciekawostek wymienimy tylko, że

- Rosjanie w przypadku SNOWAMBER wykorzystali jako backchannel API znanej usługi Notion.

- Dropowali też CobaltStrike’a i BlueRatela (wersje “wycieknięte”).

- Kampania z narzędziem HALFRIG z kolei bazowała na plikach .iso i próbowała omijać EDR-y. Wykorzystano oryginalny, podpisany przez Microsoft plik winword.exe do dropowania DLL.

- Niektóre z narzędzi zaobserwowano już w październiku 2022 a najświeższa próbka przedstawiona w raporcie pochodzi z zeszłego (!) czwartku. Szacun za “dynamikę” pracy nad raportem.

Co teraz powinniście zrobić?

Jeśli pracujecie w organizacjach pozarządowych i jeszcze nikt nie dał Wam znać, że zostaliście zhackowani ww. narzędziami, rzućcie okiem na poniższe IoC wskazane w raportach SKW i CERT Polska. Jeśli znajdziecie ślady poniższych plików w swoich systemach, zgłoście to do odpowiedniego dla Waszego sektora CSIRT-u.

== SNOWYAMBER ==

7za.dll

MD5: d0efe94196b4923eb644ec0b53d226cc

BugSplatRc64.dll

MD5: cf36bf564fbb7d5ec4cec9b0f185f6c9

MD5: 82ecb8474efe5fedcb8f57b8aafa93d2

hXaIk1725.pdf

MD5: 800db035f9b6f1e86a7f446a8a8e3947

hXaIk1314.pdf

MD5: 0e594576bb36b025e80eab7c35dc885e

== HALFRIG ==

Note[wiele spacji].exe

MD5: 83863beee3502e42ced7e4b6dacb9eac

Note.iso

MD5: 0e5ed33778ee9c020aa067546384abcb

AppvIsvSubsystems64.dll

MD5: f532c0247b683de8936982e86876093b

msword.dll

MD5: abc87df854f31725dd1d7231f6f07354

envsrv.dll

MD5: 2ffaa8cbc7f0d21d03d3dd897d974dba

mschost.dll

MD5: 5b6d8a474c556fe327004ed8a33edcdb

== QUARTERRIG ==

Note.iso

MD5: 22adbffd1dbf3e13d036f936049a2e98

MD5: 3aca0abdd7ec958a539705d5a4244196

Note.exe

MD5: b1820abc3a1ce2d32af04c18f9d2bfc3

AppvIsvSubsystems64.dll

MD5: db2d9d2704d320ecbd606a8720c22559

MD5: 9159d3c58c5d970ed25c2db9c9487d7a

bdcmetadataresource.xsd

MD5: 166f7269c2a69d8d1294a753f9e53214

MD5: 8dcac7513d569ca41126987d876a9940

Invite.iso

MD5: 1609bcb75babd9a3e823811b4329b3b9

Invite.exe

MD5: d2027751280330559d1b42867e063a0f

winhttp.dll

MD5: bd4cbcd9161e365067d0279b63a784ac

Stamp.aapp

MD5: 8dcac7513d569ca41126987d876a9940

To nie koniec!

Spalenie narzędzi i operacji, które na nich bazowały przez publikację dzisiejszych raportów pewnie krótkofalowo Rosjan zaboli. Ale nie łudźcie się, że mocno. Ataki na polskie (i nie tylko) cele będą kontynuowane. Grupa APT29, jak to bywało w przeszłości, zmodyfikuje lub zmieni swoje narzędzia. I będzie hackować nadal.

To co, jak widać, od zawsze się nie zmienia, to użycie phishingu i dropowanie złośliwego kodu na systemy Windows. Zastanówcie się jak nauczyć pracowników wykrywania tego wektora ataku i jak skonfigurować swoją infrastrukturę, aby kliknięcie w złośliwy plik nie spowodowało problemów. Szkoleń z obu obszarów jest wiele. Aby szybko podnieść odporność pracowników na phishing polecamy pokazać im materiały wideo z tego internetowego kursu dla pracowników korzystających z komputerów. A na ogarnięcie bezpieczeństwa sieci Windows, polecamy udział w tym szkoleniu dla adminów.

Content retrieved from: https://niebezpiecznik.pl/post/jak-rosjanie-hackuja-polakow-w-internecie/.

![PiS wygrywa bez większości. Ponad połowa mandatów dla opozycji [SONDAŻ]](https://niemazartow.eu/wp-content/uploads/https://interia-s.pluscdn.pl/pis-wygrywa-bez-wiekszosci-ponad-polowa-mandatow-dla-opozycj/000HSFPZXD26Q7TH-C461.jpg)

![PiS wygrywa bez większości. Ponad połowa mandatów dla opozycji [SONDAŻ]](https://interia-s.pluscdn.pl/pis-wygrywa-bez-wiekszosci-ponad-polowa-mandatow-dla-opozycj/000HSFPZXD26Q7TH-C461.jpg)